1. IP Forgalom engedélyezése 2 VLAN/Szegmens között (példánkban ezek a Privát és a Wifi szegmensek)

A Hálózat/Helyi hálózat menüpont alatt a „DHCP szolgáltatás az egyes szegmensekben” szekciónál tudunk tájékozódni a pontos hálózati adatokról az érintett szegmensek esetén.

![Néhány példa a helyi tűzfalszabályok felvételére [Tűzfal almenü!]](https://kifu.gov.hu/wp-content/uploads/2022/05/Nehany-pelda-a-helyi-tuzfalszabalyok-felvetelere-Tuzfal-almenu.jpg)

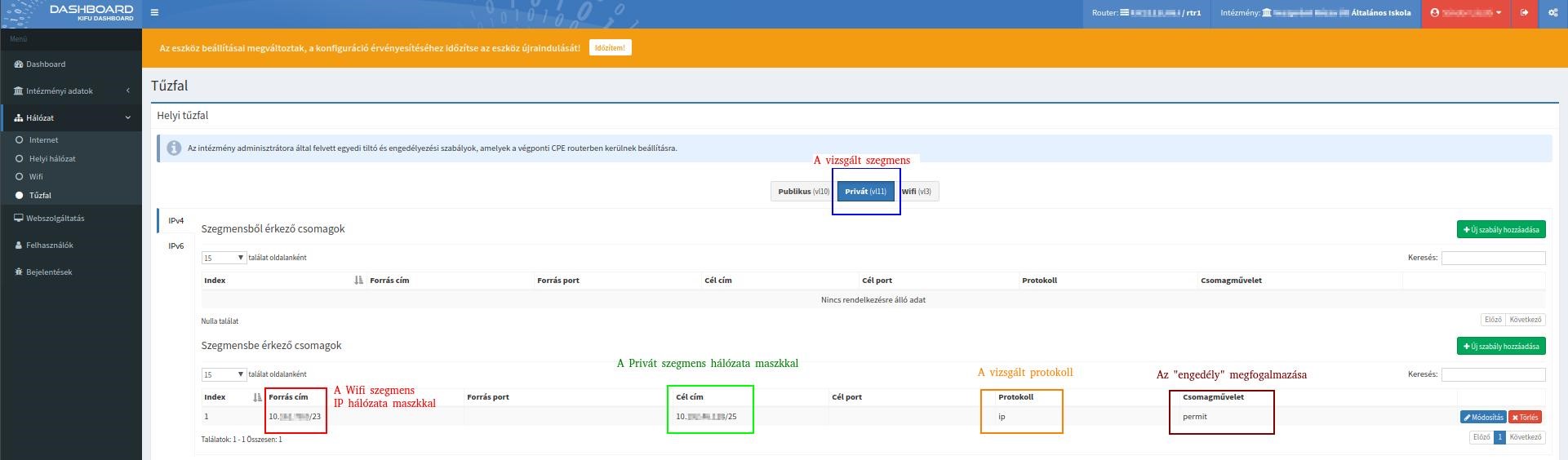

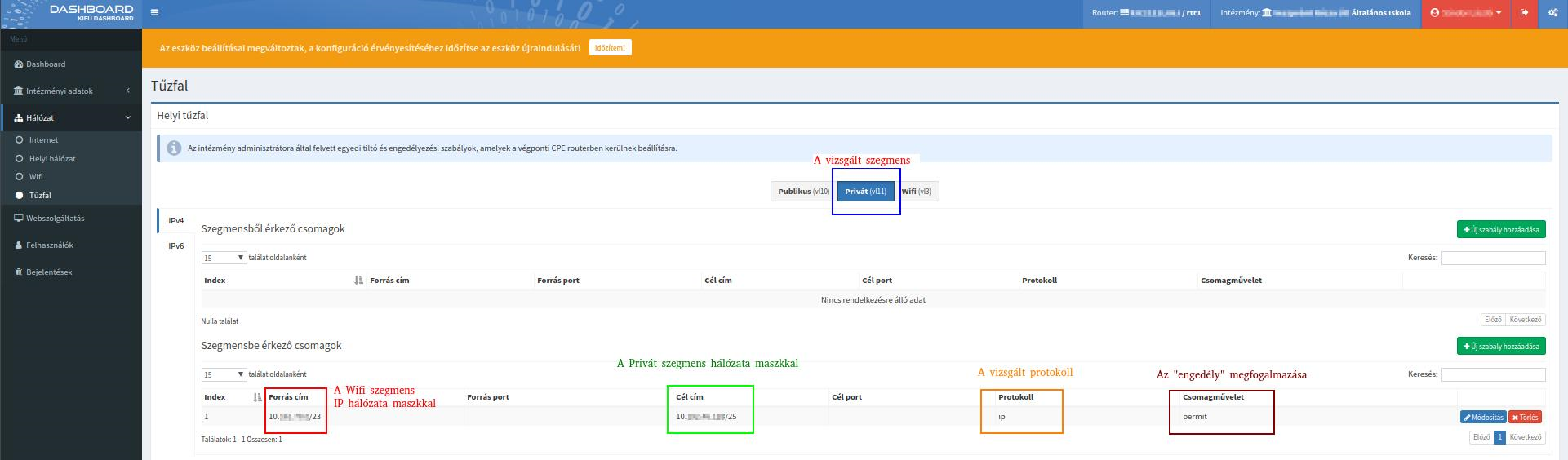

Majd felvesszük a Tűzfal almenüben a megfelelő hálózatokat a megfelelő szegmensben szabályként („Új szabály hozzáadása” gomb). Az alhálózati maszkot egyszerűsített formában kell megadni! (pl. 255.255.255.128 = /25).

- Privát szegmenst kiválasztva, forrás hálózatként a Wifi szegmens hálózatát adjuk meg, cél hálózat pedig a Privát szegmens hálózata lesz, amit IP protokollra engedünk (permit) a „Szegmensbe érkező csomagok” alatt.

Reflexív tűzfalat alkalmazó konfiguráció esetében:

Zóna alapú tűzfalat alkalmazó konfiguráció esetében:

b) Wifi szegmenst kiválasztva, forrás hálózatként a Privát szegmens hálózatát adjuk meg, cél hálózat pedig a Wifi szegmens hálózata lesz, amit IP protokollra engedünk (permit) a „Szegmensbe érkező csomagok” alatt.

Reflexív tűzfalat alkalmazó konfiguráció esetében:

Zóna alapú tűzfalat alkalmazó konfiguráció esetében:

c) Időzítjük és véglegesítjük a változtatott konfigurációt („Időzítem!” gomb)

Természetesen, ha egy host felé/felől akarjuk azt megtenni a két hálózati szegmens összenyitását, akkor a teljes alhálózat felvétele helyett értelemszerűen azt adott eszköz egyedi IPv4 címét rögzítsük a szabály felvételi lapon a /32 prefixet alkalmazva.

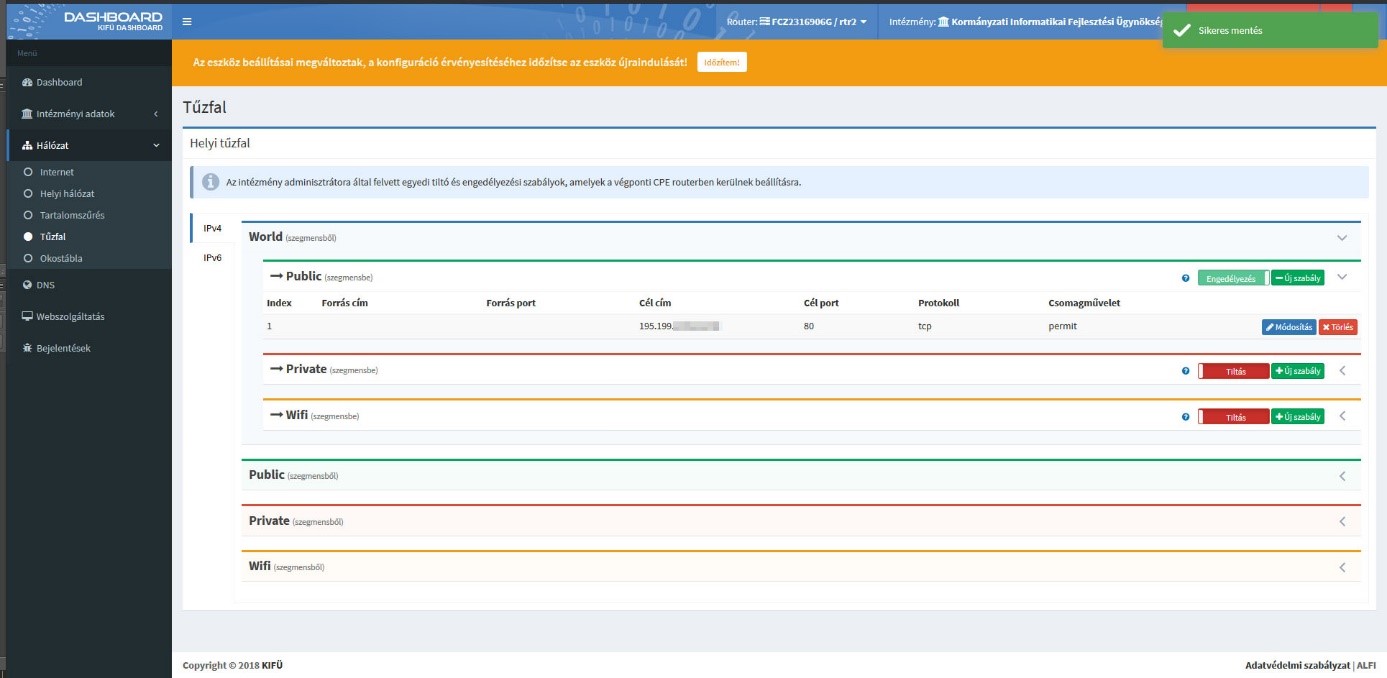

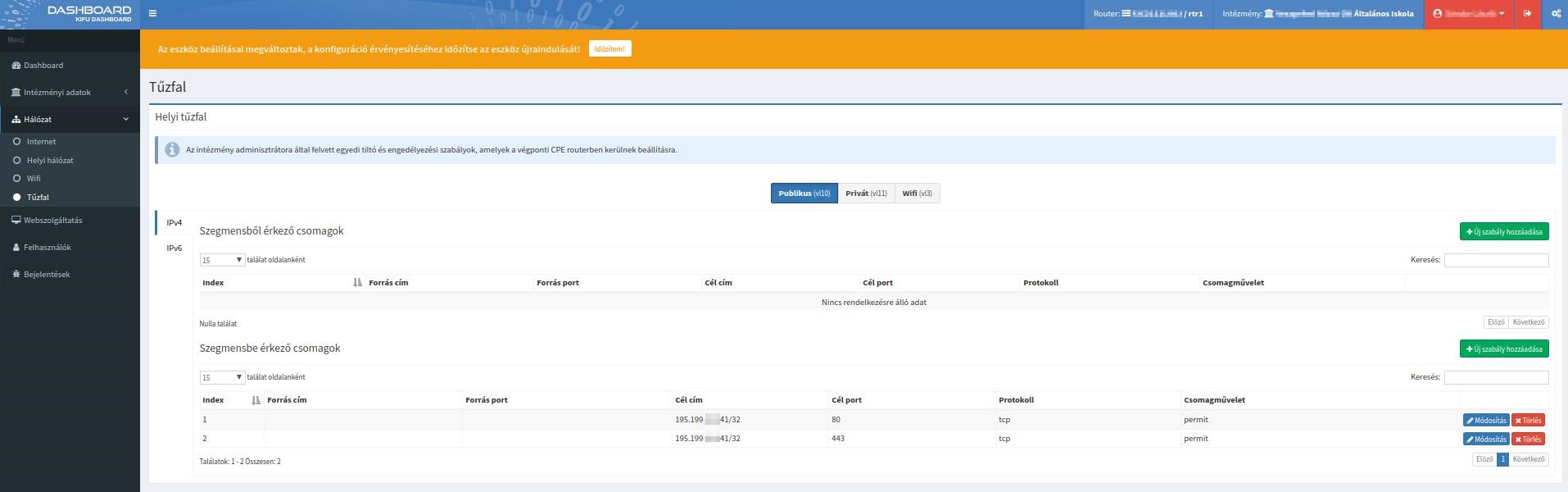

2. WWW (tcp 80) és a HTTPS (tcp 443) engedélyezése internet irányából (például Sulix szerver használata miatt)

a) Kiválasztjuk a Publikus szegmenst, majd a megfelelő szabályokat felvesszük a „Szegmensbe érkező csomagok” alá a szerver adott IP címére vonatkozóan.

Reflexív tűzfalat alkalmazó konfiguráció esetében:

b) Beidőzítjük és véglegesítjük a változtatott konfigurációt („Időzítem!” gomb)

Figyelem! A Cisco router mögött csak a Publikus szegmensen elhelyezett szerver/router érhető el az Internet irányából, amennyiben a megfelelő engedő szabályok rögzítve vannak. Egyéb (Privát, Wifi) szegmens erre nem alkalmas, port átirányításra nincs lehetőség!

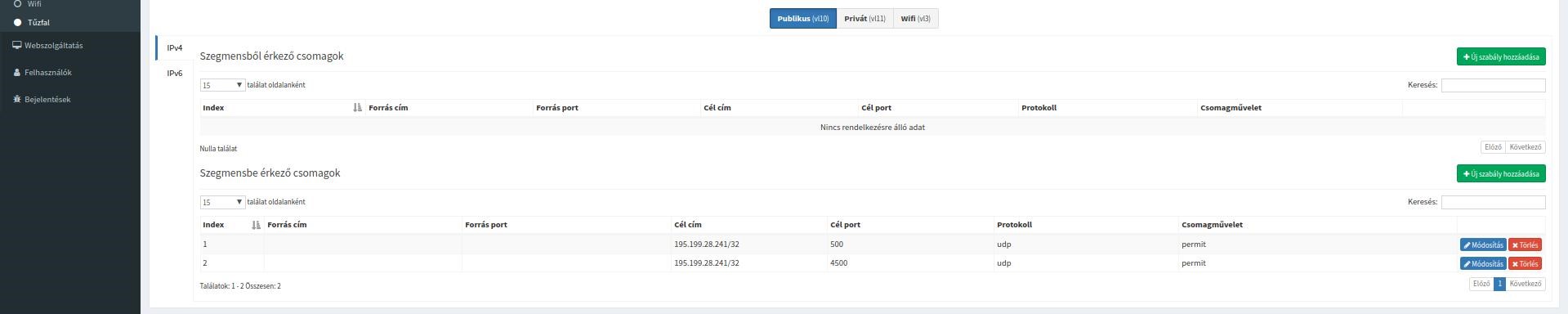

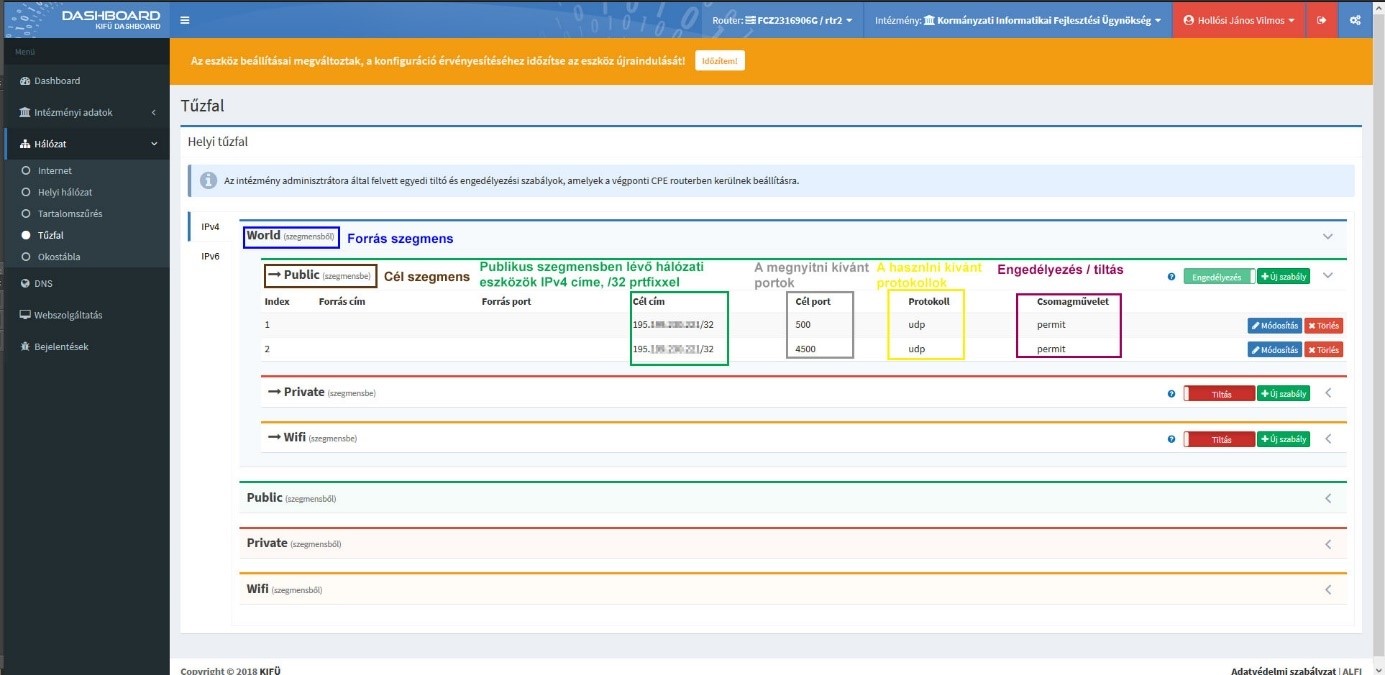

3. VPN-hez szükséges port(ok) felvétele

a) A VPN-ek esetében elég csak az adott VPN megvalósítás által használt TCP/UDP portok engedése az internet irányából, egyéb IP protokollazonosítójú tunnelező, enkapszuláló megoldások külön felvételére nincs szükség (GRE, ESP, stb)! IPsec esetén például a következők felvétele kell (IKE, NAT-T esetén).

Reflexív tűzfalat alkalmazó konfiguráció esetében:

Zóna alapú tűzfalat alkalmazó konfiguráció esetében:

Természetesen forrás IP/portszámot is megadhatunk a nagyobb biztonság érdekében.

b) Beidőzítjük és véglegesítjük a változtatott konfigurációt („Időzítem!” gomb)

Figyelem! A Cisco router mögött csak a Publikus szegmensen elhelyezett szerver/router érhető el az Internet irányából, amennyiben a megfelelő engedő szabályok rögzítve vannak. Egyéb (Privát, Wifi) szegmens erre nem alkalmas, port átirányításra nincs lehetőség!

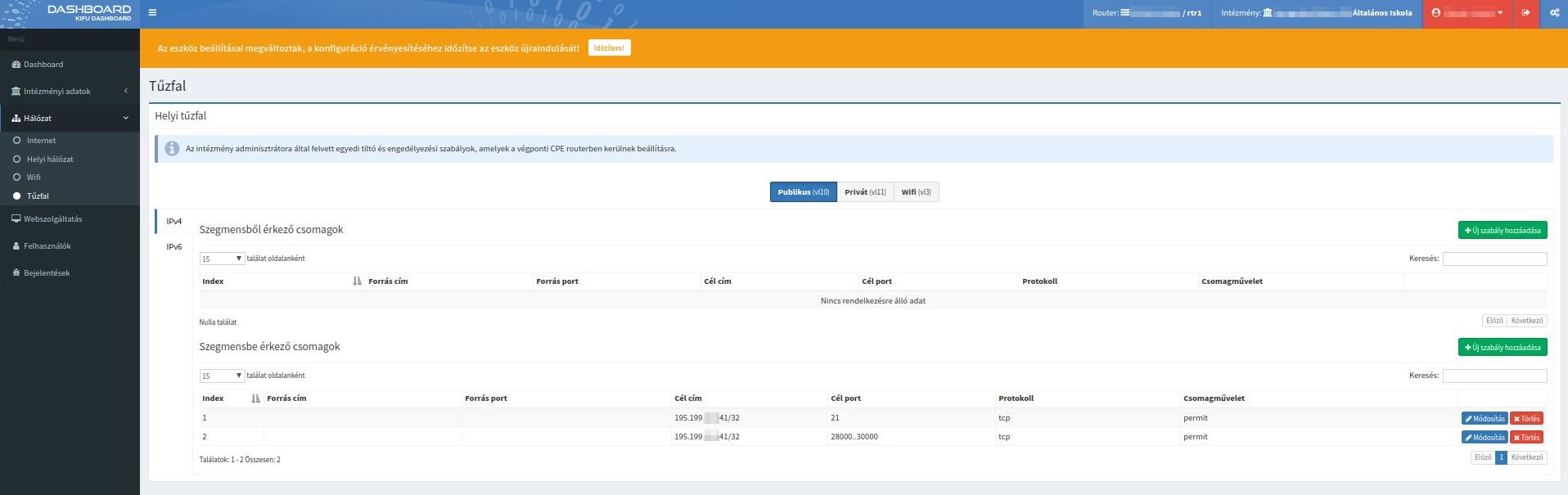

4. Port range felvétele (pl. passzív módú FTP esetén)

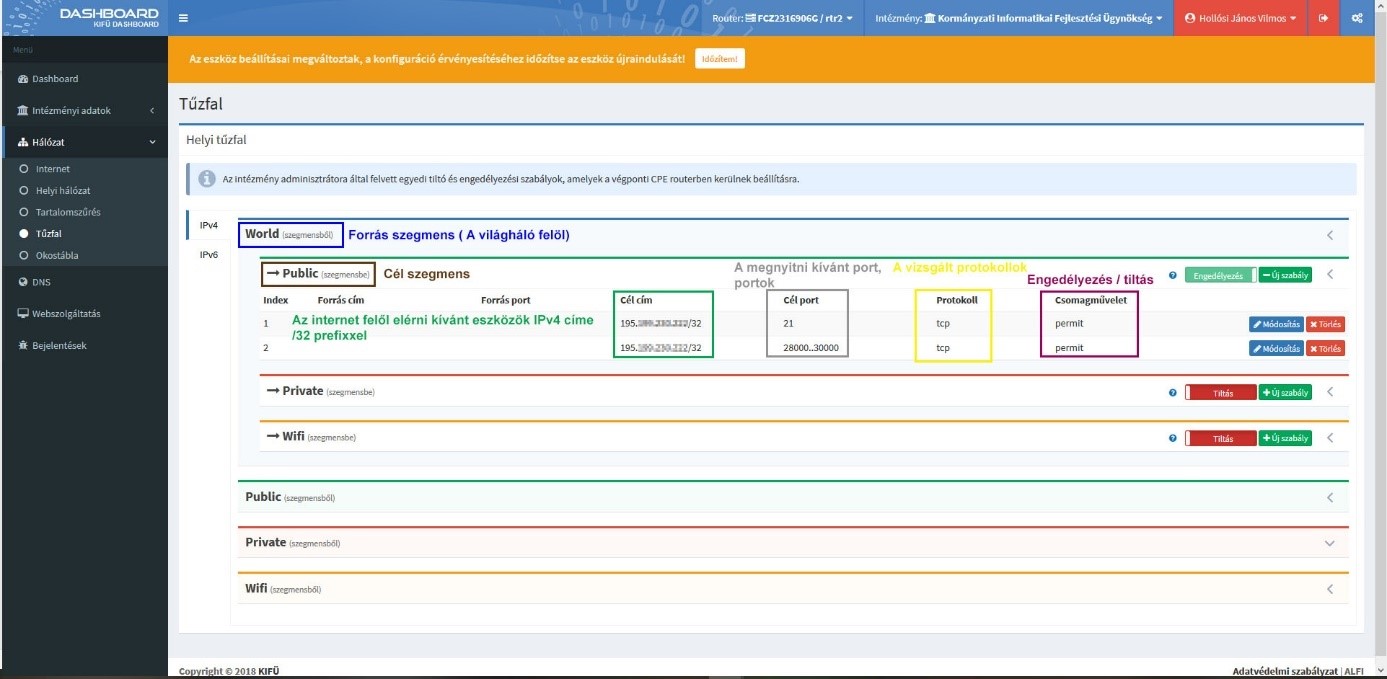

a) Példánkban a publikus szegmensen elhelyezett egy passzív módú FTP szerver elérését vesszük fel Internet irányából. Ehhez tudni kell, hogy az adott típusú FTP szerverünk melyik magas portcsoportot figyel adat kapcsolatra (parancs csatornára továbbra is a tcp 21 használatos a legtöbb esetben). A példánkban az adatátvitelre a tcp 28000-30000 használatos (28000..30000 formában), így arra vesszük fel az engedő szabályt az tcp 21 mellett:

Reflexív tűzfalat alkalmazó konfiguráció esetében:

Zóna alapú tűzfalat alkalmazó konfiguráció esetében:

b) Beidőzítjük és véglegesítjük a változtatott konfigurációt („Időzítem!” gomb)

Figyelem! A Cisco router mögött csak a Publikus szegmensen elhelyezett szerver/router érhető el az Internet irányából, amennyiben a megfelelő engedő szabályok rögzítve vannak.

Egyéb (Privát, Wifi) szegmens erre nem alkalmas, port átirányításra nincs lehetőség!

5. ICMP tiltása Publikus szegmensen

Természetesen vehetünk fel tiltó szabályokat is az adott szegmensből és/vagy szegmensbe irányuló forgalmakat nézve.

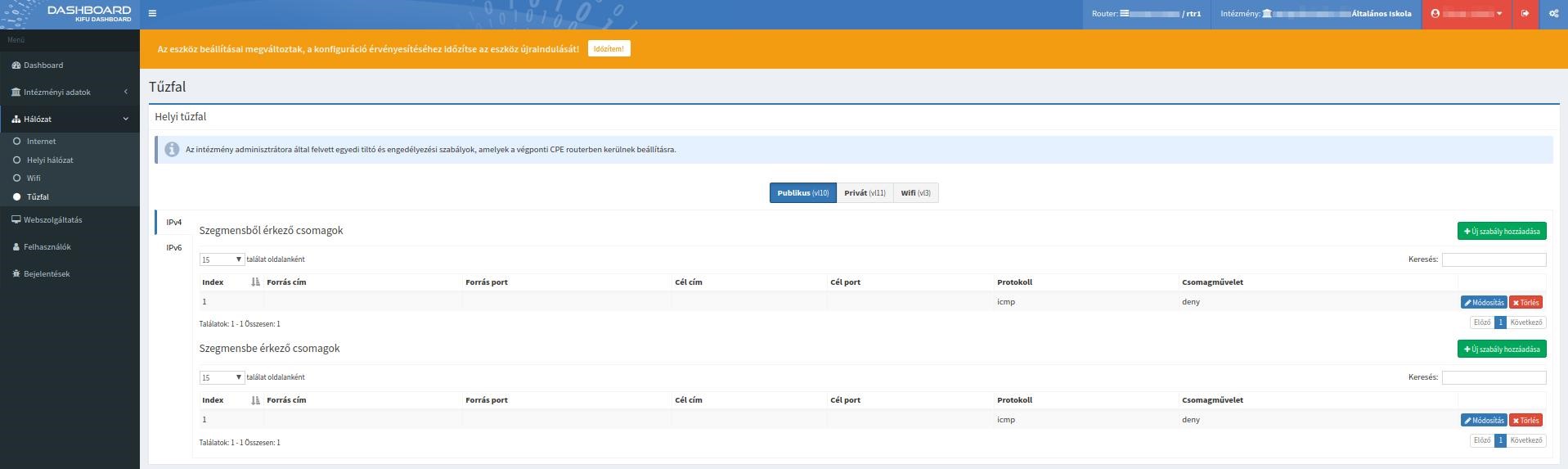

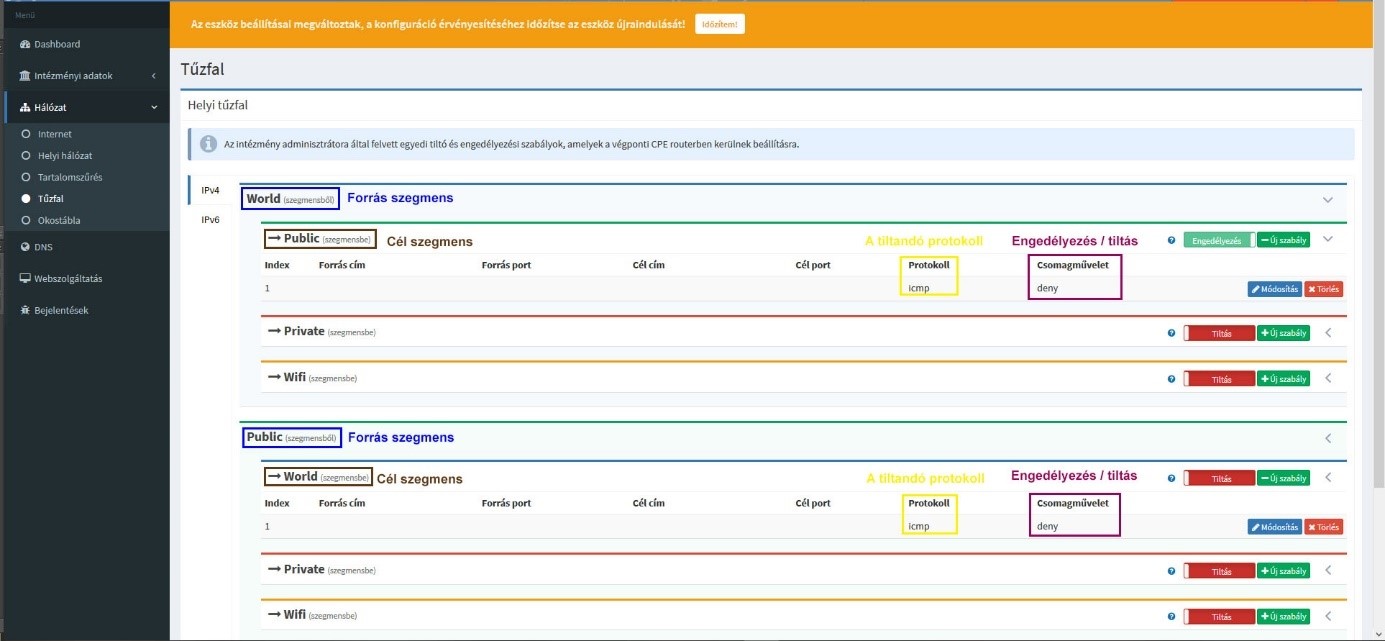

a) A lenti példában az ICMP-t tiltjuk a teljes Publikus szegmensben mind a két irányban.

Reflexív tűzfalat alkalmazó konfiguráció esetében:

Zóna alapú tűzfalat alkalmazó konfiguráció esetében:

b) Időzítjük és véglegesítjük a változtatott konfigurációt („Időzítem!” gomb).